Vi gjennomgår hvordan man praktisk herder angrepsflaten gjennom innstramminger knyttet til SMB-bruk i Active Directory.

Det har vært tett mellom slagene med jobb og kurs, så bloggen har måttet settes i baksetet en liten stund, men er nå i gang igjen.

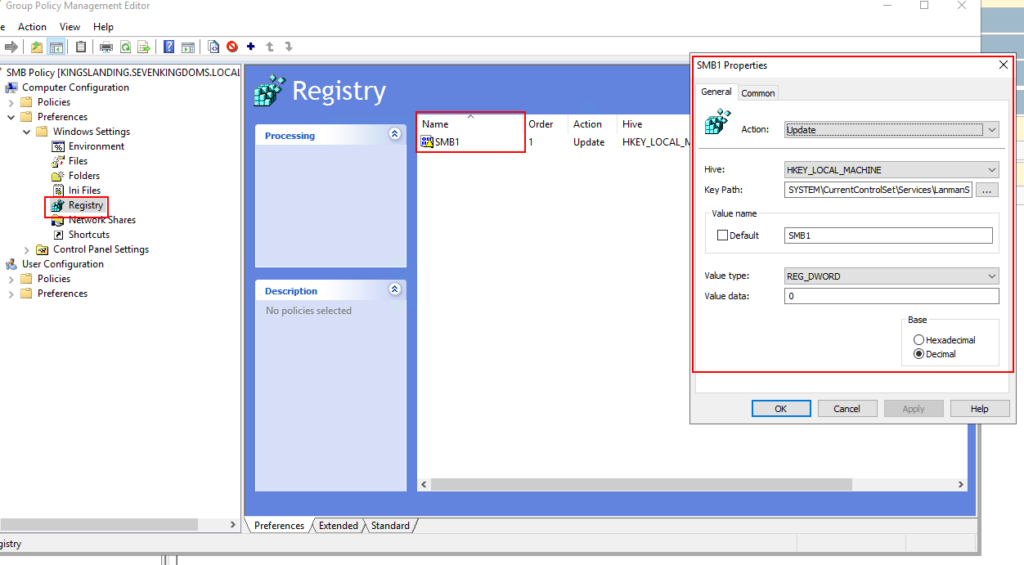

Disable SMBv1

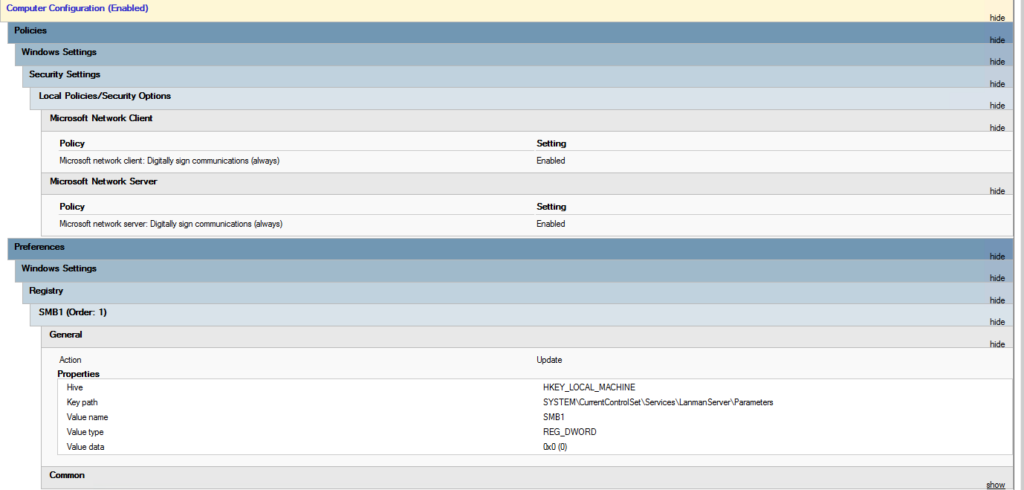

Vi kan slå av SMBv1 ved å dytte ut en registernøkkel via group policy:

GPO -> Computer Configuration -> Preferences -> Windows Settings -> Registry -> New -> Registry Item

Action: Create

Hive: HKEY_LOCAL_MACHINE

Key Path: SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Value name: SMB1

Value type: REG_DWORD

Value data: 0Registernøkkelen kan pushes ut via group policy som følger:

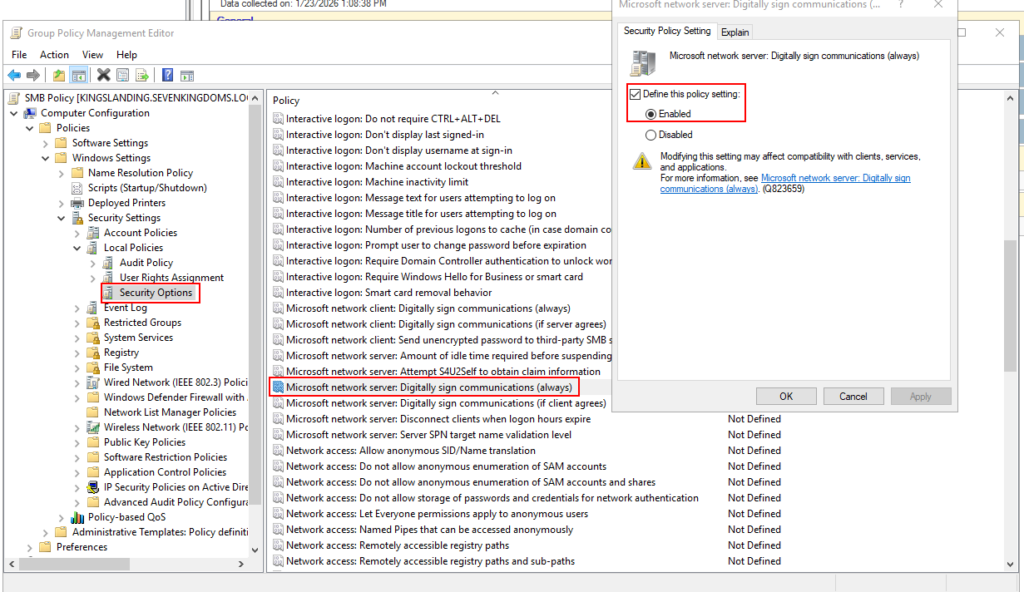

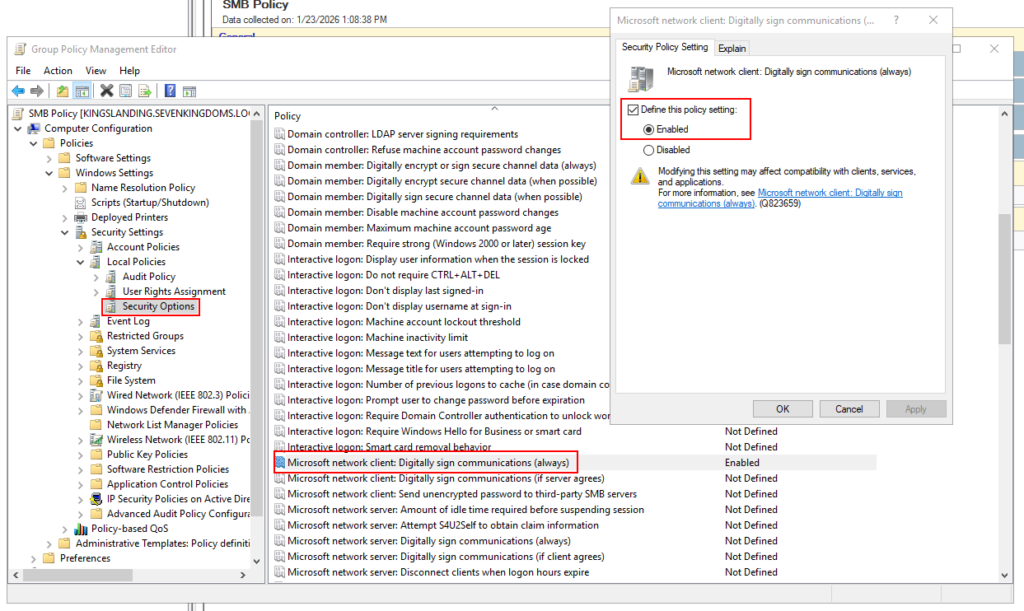

Krev signering

GPO -> Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Digitally sign communications (always): Enabled.

Dersom dette knekker en tjeneste kan man eventuelt lage unntak for gitte maskiner, dersom det er helt kritiske tjenester, men bør unngås dersom det er mulig.

NB! Dette bryter gjestekonto-tilgang til fileshares.

Resulterende policyinnstillinger vil se slik ut, dersom man lager en egen SMB policy, slik jeg har gjort i mitt labmiljø.

Verifikasjon

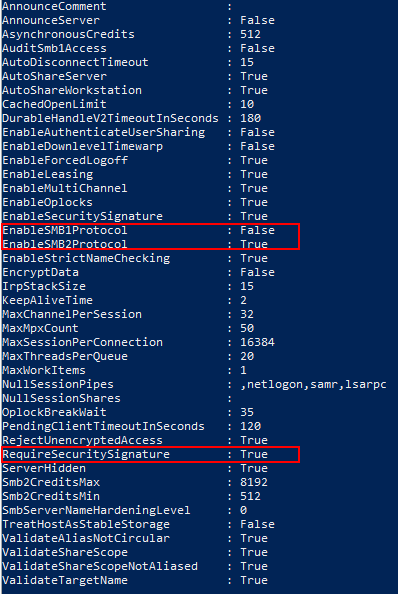

Man kan verifisere riktige innstillinger med f.eks powershell

Get-SMBServerConfiguration

I neste innlegg skal jeg vise hvordan man tar i bruk kryptering i forbindelse med SMB fileshares, noe mange forveksler med signering.